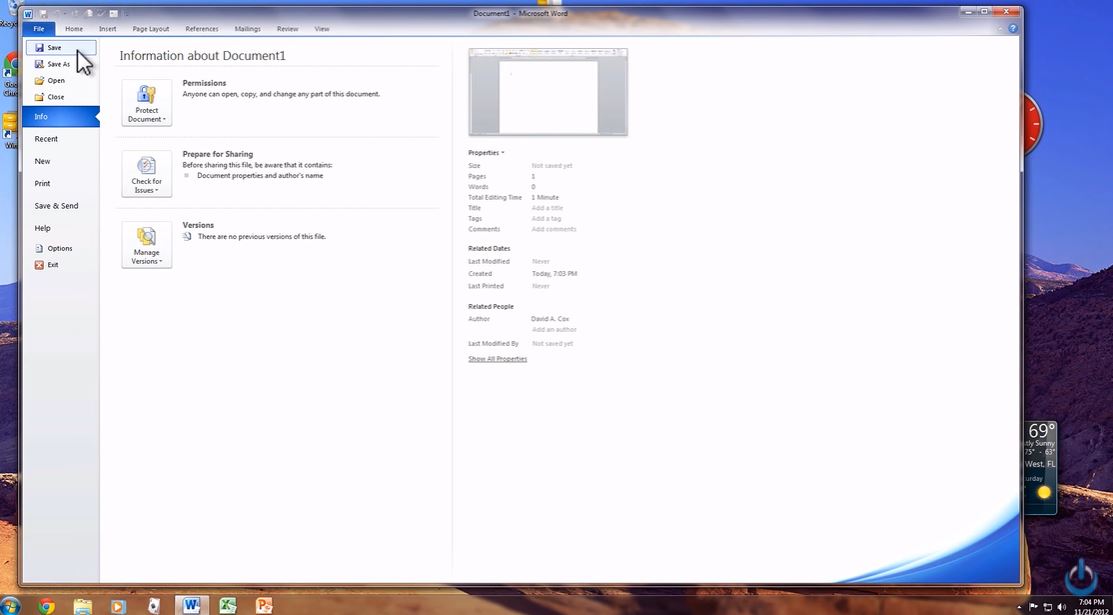

Мајкрософт објави насоки кои се однесуваат на ранливости во нулта денот кои влијаат на документите на Microsoft Word за кои истражувачите за сајбер безбедност велат дека веќе се користат во напади.

Закрпата сè уште не е објавена, но технолошкиот гигант соопшти дека ранливоста за далечинско извршување на кодот им овозможува на напаѓачите да „инсталираат програми, да прегледуваат, менуваат или бришат податоци или да создаваат нови сметки во контекст што дозволуваат кориснички права“.

Ранливоста CVE-2022-30190 е присутна во дијагностичката алатка на Мајкрософт (MSDT) во Windows и веќе е искористена од неколку хакерски групи поддржани од државата, според извештаите од неколку компании за сајбер безбедност.

Мајкрософт не кажа кога ќе биде објавена закрпата, но ги упати корисниците на упатствата што ги објавија за начините за ублажување на проблемот.

Проблемот првпат беше откриен во дипломска работа од август 2020 година, но беше пријавен во Мајкрософт на 21 април. Компанијата првично тврдеше дека тоа „не е безбедносно прашање“ откако доби документ од Shadow Chaser Group кој се користеше за напад на руски корисници.

Проблемот повторно стана актуелен на 27 мај, кога истражувачите од „nao_sec“ објавија на Твитер докази за злонамерен документ користен за напади врз корисници во Белорусија. На 30 мај, Мајкрософт го додели CVE на овој баг и објави упатства за начините за ублажување на проблемот.

Компанијата за сајбер безбедност Proofpoint соопшти дека хакерска група спонзорирана од кинеската држава била забележана како ја искористува оваа ранливост во нападите врз организации поврзани со тибетската влада во егзил. Истражувачите рекоа дека грешката е многу моќна во однос на безбедноста, бидејќи им овозможува на напаѓачите да го заобиколат Windows Defender.

За проблемот зборуваше и експертот за сајбер безбедност Кевин Бомонт, кој грешката ја нарече Фолина по повикувачкиот број на истоимениот град во Италија.

„Тоа е нулта ден што овозможува извршување на код во производите на Office. Историски гледано, кога постојат лесни начини за извршување на кодот директно од Office, луѓето го користат за да прават лоши работи“, рече Бомонт.

Тој и неколку други безбедносни истражувачи ја тестираа грешката и открија дека таа влијае на Office 2013, 2016, 2019, 2021, Office ProPlus и Office 365.

Компанијата за сајбер безбедност Huntress предупреди дека оваа ранливост им овозможува на напаѓачите да инсталираат малициозен софтвер само со „прегледување на преземената датотека за која не се потребни никакви кликови (по преземањето)“.

Поврзани артикли